Lumea amenințărilor cibernetice este complexă și în continuă schimbare. Actorii rău intenționați își îmbunătățesc constant metodele, iar noi variante de malware de tip infostealer apar frecvent.

Infostealerele sunt foarte ușor de operat, ieftine și au bariere de acces reduse, ceea ce le face extrem de periculoase chiar și în mâinile atacatorilor de nivel scăzut.

O variantă recentă, numită PureLogs, este un infostealer pe 64 de biți, construit în C#, care își împachetează componentele în mai multe etape folosind packer-ul comercial .NET Reactor.

Acest tip de malware are capacitatea de a obține informații private prin intermediul browserului Chrome. Împarte această abilitate cu doar câteva alte variante de malware, inclusiv Lumma, Vidar și Meduza.

În peisajul actual al amenințărilor, este esențial ca experții în securitate să rămână la curent cu noile variante emergente, precum PureLogs.

PureLogs – One of the Cheapest Infostealers

In 2022, PureLogs was initially offered for sale on underground markets and has since been promoted on various underground forums. It also has an active account and a dedicated marketplace on the clearnet.

Acest site nu mai permite achiziții directe, dar redirecționează potențialii clienți către un bot Telegram pentru suport și întrebări legate de vânzări. Cu prețuri începând de la 99 de dolari pentru o lună, 199 de dolari pentru trei luni, 299 de dolari pentru un an și 499 de dolari pentru un abonament pe viață, PureLogs este unul dintre cei mai ieftini infostealeri de pe piață.

In addition to the infostealer, the author also sells other “products” that provide attackers with access to additional resources, such as a cryptocurrency miner, clipboard content replacement tools, a botnet network capable of DDoS attacks, and a hidden Virtual Network Computing (VNC) client.

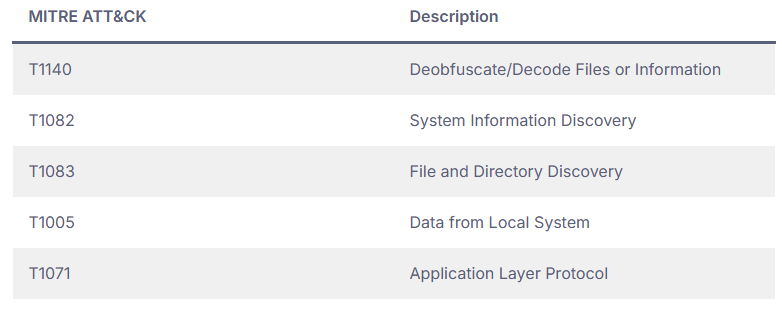

Techniques Used By PureLogs

According to a report by the Flashpoint Intel team, PureLogs operates in three stages. The first is the loading and execution phase. The second stage appears to handle anti-sandbox checks and network configuration before loading the final component of the infostealer.

The infostealer’s code resides in the third stage of the assembly. PureLogs collects the following information:

- Browsing data

- Extensions from Chrome, Edge, and Opera

- Cryptocurrency wallet applications

- Desktop applications

- Information about the victim's device

PureLogs can extract folders, files by extension, or files by name and location. It is also capable of downloading and executing additional payloads from an external URL.

During setup, PureLogs users have the option to transmit exfiltrated data via Telegram. Telegram messages from the PureLogs panel include details about the victim, the amount of data stolen, the captured screenshot, and the complete log file available for download.

Therefore, for companies to defend themselves against this emerging threat, security teams must have immediate access to detailed threat intelligence.

The articles PureLogs, Low Cost Infostealer Attacking Chrome Browser appeared originally on Cyber Security News.