Hackerii vizează jocurile de noroc în principal din cauza oportunităților financiare profitabile pe care le oferă.Industria jocurilor de noroc online reprezintă un teritoriu fertil pentru actorii rău intenționați care caută să exploateze vulnerabilități în scopuri de câștig financiar și furt de date.

Analiștii în securitate cibernetică de la ASEC au descoperit recent că actorii amenințărilor au distribuit în mod activ infamul WrnRAT, prezentându-l sub forma unor jocuri de noroc.

ASEC a scos la iveală recent o operațiune sofisticată de malware, în care actorii rău intenționați au creat site-uri web înșelătoare ce ofereau jocuri populare de noroc coreene precum „badugi”, „go-stop pentru 2 jucători” și „hold’em”, pentru a distribui software malițios.

WrnRAT Livrat sub forma jocurilor de noroc

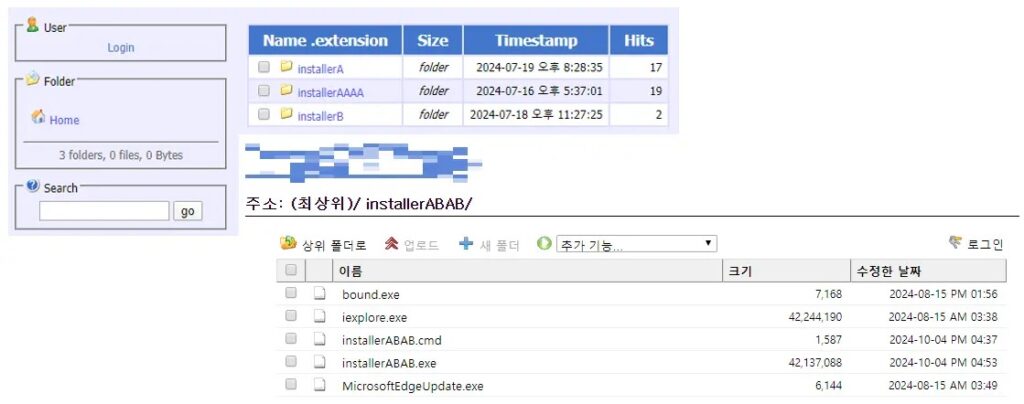

Când utilizatorii descarcă ceea ce pare a fi un lansator de joc, sistemul inițiază un „proces de infectare în mai multe etape”, în care este executat mai întâi un script batch (ce conține comentarii în limba coreeană), urmat de un malware dropper bazat pe .NET (distribuit sub nume de fișiere precum “Installer2.exe”, “Installer3.exe” și “installerABAB.exe”), care instalează și execută sarcina malițioasă principală, cunoscută sub numele de “WrnRAT”.

Pagină înșelătoare pentru descărcarea jocurilor de noroc (Sursa – ASEC)

Acest dropper funcționează prin crearea atât a unei componente de lansare, cât și a malware-ului WrnRAT propriu-zis, executând WrnRAT prin intermediul lansatorului, apoi se autodistruge pentru a evita detectarea.

În ultima etapă, WrnRAT se instalează în sistem, deghizându-se sub forma „Internet Explorer”, prin crearea unui fișier numit “iexplorer.exe” pentru a se integra printre procesele legitime ale sistemului.

Malware-ul a fost distribuit și prin platforme HFS, uneori prezentându-se ca software de optimizare a calculatorului, demonstrând strategiile variate de distribuție ale atacatorilor.

Platforme folosite pentru distribuirea malware-ului (Sursa – ASEC)

Odată instalat cu succes, WrnRAT oferă atacatorilor control de la distanță asupra sistemului infectat și le permite să fure informații sensibile de pe mașina compromisă.

WrnRAT este un malware sofisticat, dezvoltat folosind limbajul de programare Python și împachetat într-un fișier executabil cu ajutorul PyInstaller.

Acest RAT funcționează în principal prin capturarea și transmiterea capturilor de ecran de pe computerele infectate către sistemul atacatorului.

Mai mult decât atât, colectează informații esențiale despre sistem și are capacitatea de a opri anumite procese active.

Autorii malware-ului și-au extins arsenalul dezvoltând instrumente suplimentare care modifică configurațiile firewall-ului pentru a evita detectarea.

Motivația principală a acestor actori rău intenționați pare a fi exploatarea financiară.

Ei monitorizează jocurile utilizatorilor prin capturi de ecran neautorizate, ceea ce duce la pierderi financiare semnificative, în special pentru utilizatorii care accesează platforme ilegale de jocuri de noroc.

Prin observarea mâinilor jucătorilor, a modelului de pariuri și a strategiilor în timp real, cu ajutorul funcționalității de captură de ecran, atacatorii pot obține avantaje nejustificate sau pot fura informații sensibile.

Măsuri de prevenție

Iată câteva măsuri esențiale de prevenire:

- Descărcați software doar din magazine oficiale sau surse verificate.

- Asigurați-vă că aveți o soluție antivirus robustă.

- Mențineți dispozitivul actualizat cu cele mai recente actualizări de securitate

Indicatori de Compromitere (IoCs)

MD5

0159b9367f0d0061287120f97ee55513

03896b657e434eb685e94c9a0df231a4

0725f072bcd9ca44a54a39dcec3b75d7

0d9e94a43117a087d456521abd7ebc03

1b8dfc3f131aaf091ba074a6e4f8bbe6

Adrese URL suspecte:

http[:]//112[.]187[.]111[.]83[:]5723/installerABAB/MicrosoftEdgeUpdate[.]exe

http[:]//112[.]187[.]111[.]83[:]5723/installerABAB/bound[.]exe

http[:]//112[.]187[.]111[.]83[:]5723/installerABAB/iexplore[.]exe

http[:]//112[.]187[.]111[.]83[:]5723/installerABAB/installerABAB[.]cmd

http[:]//112[.]187[.]111[.]83[:]5723/installerABAB/installerABAB[.]exe

Domenii FQDN suspecte:

aaba1[.]kro[.]kr

delete1[.]kro[.]kr

inddio23[.]kro[.]kr

nt89kro[.]kr

nt89s[.]kro[.]kr

Articolul original Notorious WrnRAT Delivered Mimic As Gambling Games publicat de Cyber Security News.